11/02/2017

UNE PHOTO RARISSIME

Un article exclusif de notre éminent membre, Patrick GUEULLE, bien connu des amateurs - et des professionnels - pour ses articles et ses ouvrages toujours très appréciés.

Beaucoup de choses fort intéressantes peuvent être découvertes en extrayant des puces électroniques de leurs encapsulations, à commencer par des références de circuits intégrés dont le marquage externe a été volontairement effacé pour compliquer d'éventuelles tentatives de "reverse engineering".

Bien entendu, cela concerne non seulement les composants en boîtiers à broches ou CMS, mais aussi les "chip on board" et... les cartes à puce, avec ou sans contact !

Une méthode à la portée de tous (ou presque) consiste à faire bouillir l'objet dans de l'acide sulfurique concentré (95 à 98 %).

Bien que sa température d'ébullition dépasse les 300° C, cela peut se faire avec un simple tube à essais en pyrex et une petite lampe à alcool.

Dans le cas de pièces plus encombrantes (modules enrobés de résine), on préfèrera un "bécher" sur une plaque chauffante, et on devra peut-être enchaîner plusieurs passes en renouvelant l'acide.

De strictes précautions s'imposent pour éviter les projections, ainsi que l'exposition aux vapeurs blanches (dioxyde de soufre) qui se dégagent dès que la bonne température est dépassée.

Et on se souviendra du vieil adage "toujours verser l'acide dans l'eau et non pas l'eau dans l'acide" lorsqu'il s'agira de diluer la "soupe" noirâtre obtenue après complet refroidissement. On finira enfin par un rinçage soigneux dans de l'acétone.

Très énergique et efficace sur la plupart des matériaux d'encapsulage (à commencer par les époxydes), ce procédé est assez destructif, mais néanmoins idéal pour examiner des puces inconnues au microscope "métallographique" (autrement dit à éclairage par le dessus).

Des méthodes moins brutales mais plus délicates sont employées dans les laboratoires industriels, universitaires, et même de police scientifique : jet d'acide nitrique "fumant" chauffé à des températures plus modérées, ou "solvants réactifs" capables d'agir quasiment à froid : gamme Panasolve, DePot de 3gforensics, voire quelques rares décapants professionnels pour peintures et résines bi-composants.

Il y a tout juste un quart de siècle, j'avais eu le privilège de voir à l'oeuvre une petite machine automatisant ces moyens pour ouvrir des cartes à puce devant rester parfaitement fonctionnelles : c'était au SEPT de Caen, rattaché ensuite au CNET et finalement rebaptisé "Orange Labs".

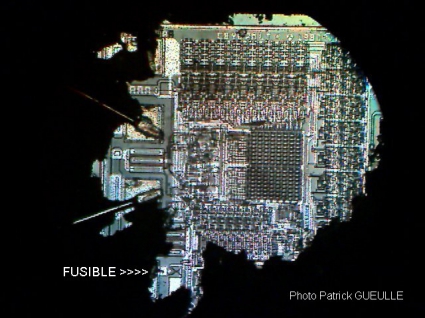

L'exceptionnelle photo que voici montre ainsi une télécarte de 1ère génération (EPROM de 256 bits, masque daté de 1987) dont une bonne partie de la puce a été dégagée sans casser aucun des fils qui la raccordent aux 8 contacts du "micromodule".

Cela permet notamment de l'effacer aux UV, afin de la reprogrammer en toute liberté. D'autant plus que le fusible censé interdire l'altération de ses 96 premiers bits (là où se situe son numéro de série réputé "unique"), n'a pas été grillé avant sa sortie d'usine : une faute lourde du fabricant, en somme, qu'il s'agissait précisément de mettre en évidence.

Autant dire que cette carte devenue "rechargeable" aurait parfaitement pu servir, jusqu'à une époque pas si ancienne, à téléphoner dans les cabines publiques, stationner avec un "PIAF" (Parcmètre Individuel A Fente), ou faire laver sa voiture dans les stations-service sans bourse délier...

Mais aujourd'hui, même si Roland Moreno doit se retourner dans sa tombe, c'est avant tout une précieuse pièce de musée !

19:40 Publié dans Science | Lien permanent | Commentaires (0) | ![]() Facebook

Facebook

Les commentaires sont fermés.